APT28黑客组织利用Microsoft Office漏洞CVE-2026-21509发起网络攻击

乌克兰计算机应急响应小组报告称,与俄罗斯相关的APT28黑客组织正在利用Microsoft Office安全漏洞CVE-2026-21509实施网络攻击。该漏洞涉及多个Office版本,微软已于1月26日发布紧急安全更新进行修补。

在微软发布警告三天后,安全机构检测到攻击者利用该漏洞传播恶意文档。这些文档以欧盟在乌克兰的磋商为诱饵,同时有案例显示攻击者冒充乌克兰水文气象中心向政府机构发送电子邮件。

安全分析表明,打开恶意文档会触发基于WebDAV的下载链,通过COM劫持、恶意DLL文件以及隐藏在图像中的shellcode安装恶意软件。计划任务的执行会导致explorer.exe进程重启,确保恶意组件的加载。

"计划任务的执行会导致explorer.exe进程终止并重启,这除了其他作用外,通过COM劫持确保了'EhStoreShell.dll'文件的加载,"CERT-UA在报告中表示。"这个DLL执行来自图像文件的shellcode,进而确保计算机上启动COVENANT软件(框架)。"

此次攻击使用的恶意软件加载器与2025年6月APT28的攻击活动相同。COVENANT恶意软件使用Filen云存储服务进行命令与控制操作,监控或阻断相关连接有助于防御威胁。

调查显示APT28在对欧盟组织的攻击中还使用了另外三份文档,表明攻击范围已超出乌克兰。建议组织在Office 2016、2019、LTSC 2021、LTSC 2024及Microsoft 365 Apps上应用最新安全更新,Office 2021及以上版本需重启应用使更新生效。

如无法立即修补,可实施基于注册表的缓解措施。微软表示,Defender的受保护视图可通过阻止来自互联网的恶意Office文件提供额外防护。

本简讯来自全球互联网及战略合作伙伴信息的编译与转载,仅为读者提供交流,有侵权或其它问题请及时告之,本站将予以修改或删除,未经正式授权严禁转载本文。邮箱:news@wedoany.com

相关推荐

5G网络推动智能经济发展:从连接速度到企业战略转型

2026-02-04

西部数据新增40亿美元股票回购 AI需求驱动内存芯片市场增长

2026-02-04

电信行业人工智能与5G技术合作动态:Liberty Global、Boingo、Ooredoo最新进展

2026-02-04

AMD首席执行官确认下一代Xbox将于2027年推出

2026-02-04

Intelsat寻求接管Eutelsat 50 WA卫星 需FCC批准控制权转移

2026-02-04

OpenClaw恶意技能传播信息窃取软件威胁用户数据安全

2026-02-04

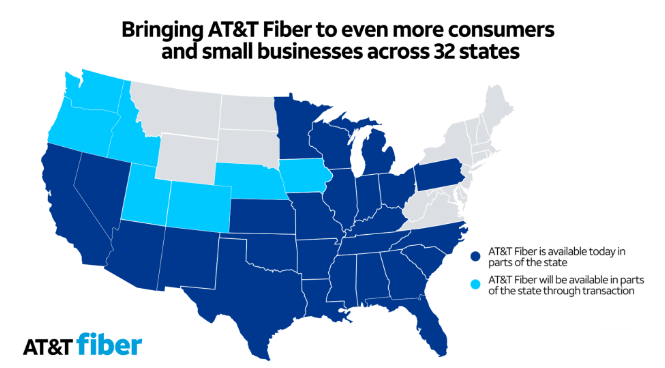

AT&T以57.5亿美元收购Lumen光纤业务 拓展光纤网络覆盖

2026-02-04

印度数据中心税收政策引发本土企业关注

2026-02-04

01 Quantum推出抗量子区块链迁移工具包应对量子计算威胁

2026-02-04

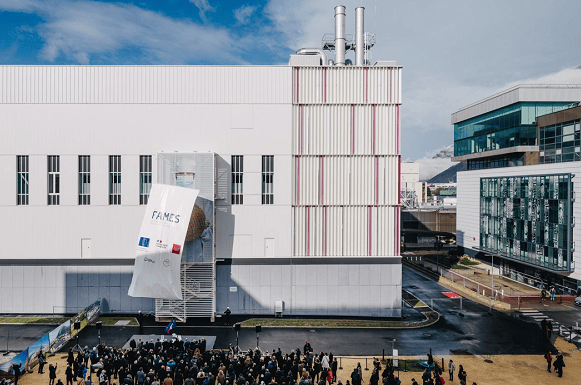

FAMES半导体中试线落成 交付首批验证技术成果

2026-02-04

最新简讯